OT-Systeme hängen mit der IT im Firmennetz und liefern etwa Daten von Sensoren. Insbesondere ältere Produktionsmaschinen sind aber oft nicht für Fernzugriff konzipiert. Das kann die Cybersecurity kompromittieren und Cyberattacken begünstigen. Die Geschäftsleitung steht in der Pflicht, Cybersecurity als unternehmerische Verantwortung statt als notwendiges Übel zu sehen.

Mathias Bücherl, Mathias Bücherl, CTO, Axians IT Services. (Source: zVg)

Cybersecurity hat es in den vergangenen Jahren immer wieder in die Schlagzeilen geschafft. Leider aber nur dann, wenn Cyberkriminelle in Unternehmensnetzwerke eindrangen, Daten stahlen und/oder durch Ransomware-Attacken Lösegeld erpressen konnten. Wenn solche Attacken kritische Infrastrukturen von Unternehmen wie die industrielle Produktion betreffen, etwa eine Ölpipeline (Colonial Pipeline) oder die Produktionsstrassen eines Fensterherstellers (Swiss Windows), kann das für Unternehmen schnell existenzbedrohend werden oder wie im Fall des Fensterherstellers zum Konkurs führen.

Dass es überhaupt möglich wird, industrielle Anlagen durch Cyberangriffe lahmzulegen, liegt oft in der Vernachlässigung der sogenannten OT-Security (OT: Operational Technology bzw. operative Technologie), beziehungsweise in der Nicht-Berücksichtigung von OT in Cybersecurity-Konzepten.

Früher haben industrielle Betriebe OT, also ihre Hard- und Software zum Betrieb von industriellen Anlagen beziehungsweise Produktionsmaschinen, isoliert (“air-gapped”) betrieben. Heute ist OT Teil des Unternehmensnetzwerks. OT liefert Daten via Sensoren an die IT, lässt sich via IT und Aktoren bedienen etc. Diese “IT-OT-Konvergenz” genannte Entwicklung sorgt für Vorteile, wie etwa Fernzugriff für Wartung und Updates von Systemen. Allerdings verursacht diese Konvergenz auch Probleme: Denn viele OT-Systeme wurden nicht für Remote-Zugriff konzipiert, weswegen die Berücksichtigung von Sicherheitsrisiken bei der Datenkommunikation nicht in das Design der Anlagen einflossen. Ausserdem werden OT-Systeme oft nur unregelmässig auf den neuesten Stand gebracht. Das bietet Angriffsfläche für Cyberangriffe. Unternehmen müssen Vorkehrungen treffen, um solche Bedrohungen von ihren kritischen Infrastrukturen fernzuhalten. Dafür gibt es griffige Konzepte.

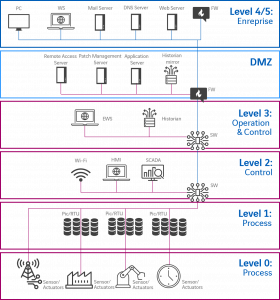

Das Purdue-Modell hilft, IT-OT-Konvergenz zu verstehen und die Grenzen zwischen IT und OT zu visualisieren.

Quelle: Axians IT Services

Was zu tun ist

Bei der technischen Umsetzung von IT-OT-Security-Konzepten kommt das sogenannte Perdue-Modell zur Anwendung. Es segmentiert die verschiedenen Netzwerkebenen und entkoppelt sie durch geeignete technische Massnahmen voneinander (Grafik). Konkret sind es die Levels 0 und 1, wo OT vor allem eingesetzt wird, die von den nächst höheren Ebenen getrennt werden, wo typischerweise IT verwendet wird. Zu den obersten Ebenen 4 und 5 gehören die Produktionsebene mit der Produktionsplanung und die Unternehmensebene mit der operativen und strategischen Steuerung einer Firma. Was auf diesen Ebenen passiert, ist der IT zugeordnet.

Im Perdue-Modell werden IT-Security und OT-Security nicht separat, sondern ganzheitlich betrachtet, was dazu dient, den Unternehmenserfolg langfristig zu sichern. So gehört das Thema OT-Security gemeinsam mit der IT-Security in die Einflusssphäre von Governance, Compliance und Risk Management– es betrifft also direkt die Unternehmensstrategie und ist deshalb nicht (nur) in den IT-Abteilungen oder bei den Produktionsverantwortlichen anzusiedeln. Verwaltungsrat und C-Levels müssen die Verantwortung dafür übernehmen, denn sie müssen dafür sorgen, dass es das Unternehmen auch morgen noch gibt.

Assessment der Ist-Situation

Cybersecurity-Assessments können den Verantwortlichen helfen, die Ist-Situation zu analysieren und herauszufinden, wo die neuralgischen Punkte bei der Übergabe von OT-Daten an die IT liegen. Nur so ist es möglich, zu erkennen, welchen Risiken ein Unternehmen im Betrieb von OT mit IT ausgesetzt ist.

Cybersecurity ist vor allem anderen ein Mindset-Thema. Es ist für Entscheidungsträger in Verwaltungsräten und in den Geschäftsleitungen unerlässlich, sich mit “Cybersecurity by design” auseinanderzusetzen. Damit ihnen nicht Ähnliches blüht wie Colonial Pipeline (eine Woche Stillstand) oder Swiss Windows (Konkurs).